Dans un contexte où la multiplication des applications, des APIs et des points d’accès accroît les risques de cyberattaques, la gestion des identités et des accès n’est plus une option mais une nécessité stratégique.Chez We Are Beebay, nous avons fait de la sécurité un pilier central de nos architectures internes, en déployant Gravitee Access Management (AM) pour offrir à nos clients des solutions robustes, conformes aux standards internationaux, et adaptées aux environnements multi-applications et API-driven.Grâce à une authentification centralisée, une gouvernance fine des autorisations et une traçabilité complète, nous aidons les organisations à protéger leurs ressources critiques tout en fluidifiant l’expérience utilisateur.

La modernisation de notre système d'information a mis en lumière la nécessité de sécuriser efficacement l’accès aux applications internes. Pour répondre à cette exigence, nous avons déployé une solution d’authentification centralisée et renforcée à l’aide de Gravitee Access Management (AM).

Ce choix nous permet de protéger l’accès à nos APIs critiques, de consolider les identités utilisateurs et de répondre aux exigences de conformité et de sécurité de notre entreprise.

Au-delà de la simple authentification, une solution comme Gravitee AM pose les fondations d’une gouvernance globale des identités et des accès. En capitalisant sur des standards ouverts (OAuth2, OpenID Connect) et des flows personnalisables, elle permet de construire une architecture de sécurité évolutive, adaptée aux enjeux multicanaux, cloud et API-driven.

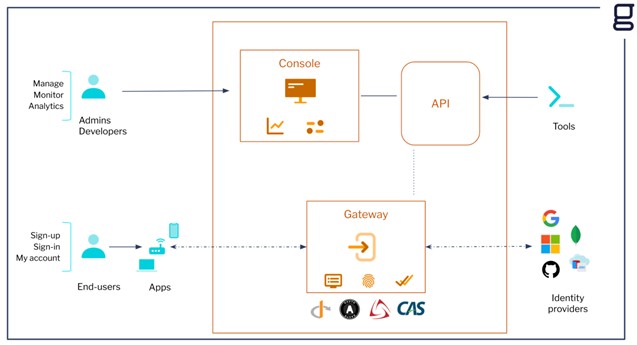

Nous avons conçu une architecture simple et évolutive, qui repose sur les composants suivants :

• Gravitee AM

Le serveur d’authentification OAuth2/OpenID Connect, qui gère :

◦ Les applications (portails, apps internes, services backend, etc.).

◦ Les utilisateurs (MongoDB, LDAP).

◦ La délivrance des jetons OAuth2, avec ou sans MFA.

• Gravitee APIM

Il sert à :

◦ Exposer nos APIs internes de manière sécurisée.

◦ Définir des plans d’accès comme API OAuth2.

◦ Appliquer des politiques de sécurité conditionnelles sur chaque plan.

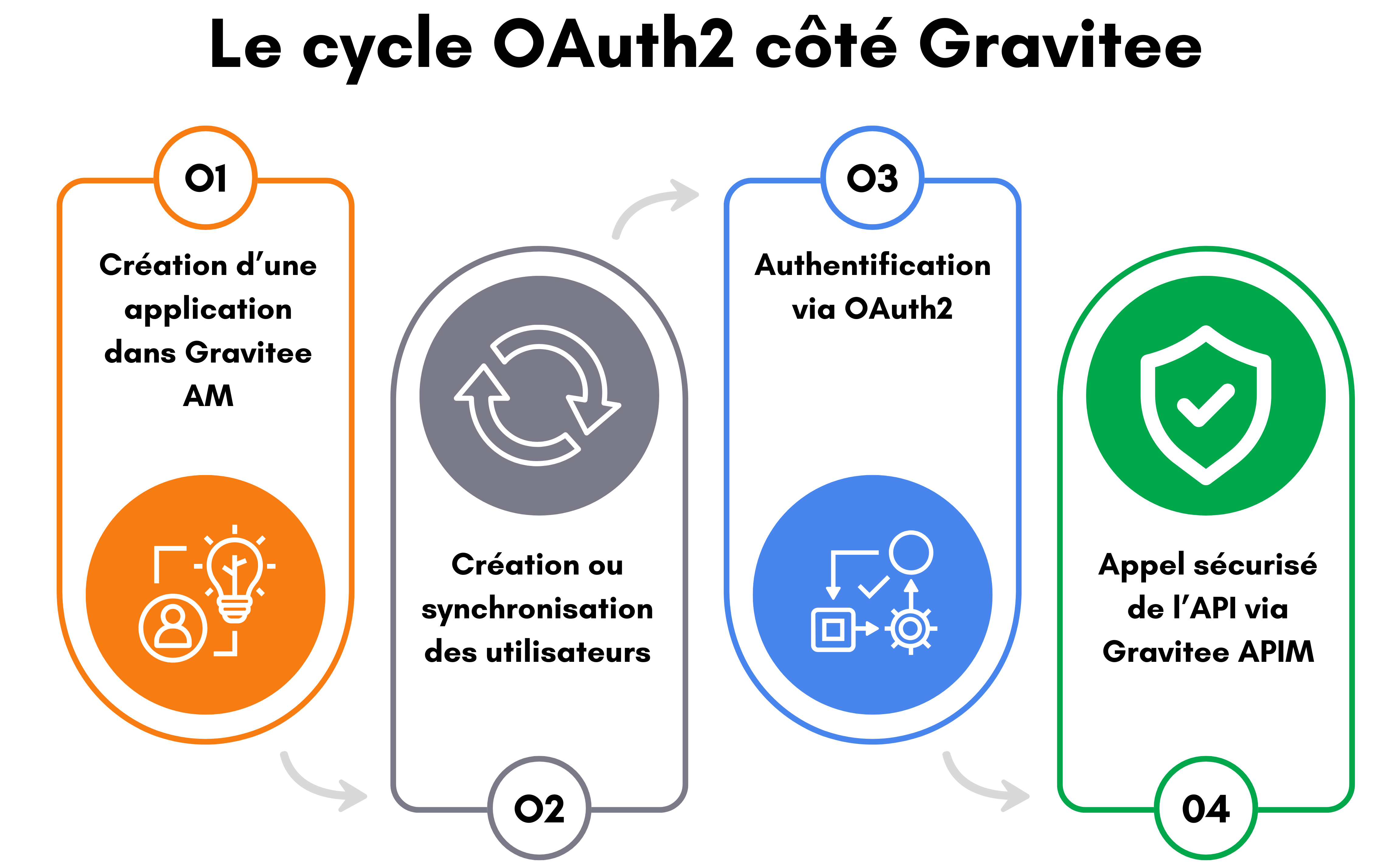

Le protocole OAuth2 est au cœur du mécanisme d’authentification et d’autorisation que nous avons mis en place avec Gravitee. Il permet de sécuriser l’accès aux API en s’appuyant sur des applications clientes, des utilisateurs authentifiés et des jetons d’accès. Voici les principales étapes de ce flux tel qu’implémenté dans notre environnement :

1. Création d’une application dans Gravitee AM

Chaque application cliente est enregistrée dans AM avec un client_id et un client_secret. Elle est liée à un provider d’identités (MongoDB ou LDAP).

2. Création ou synchronisation des utilisateurs

Les utilisateurs sont créés dans Gravitee AM ou synchronisés depuis une base externe. Chaque utilisateurs doit être assigner à une application.

3. Authentification via OAuth2

L’utilisateur accède à l’API, il est redirigé vers Gravitee AM. Après authentification (avec ou sans MFA), AM délivre un token OAuth2.

4. Appel sécurisé de l’API via Gravitee APIM

Le token est utilisé pour accéder à l’API. Gravitee APIM valide le token auprès de Gravitee AM. Si le token est valide et conforme au plan d’accès, la requête est acceptée.

Les prochaines étapes visent à étendre cette logique à l’échelle du SI, avec la mise en place d’un SSO unifié, l’automatisation du cycle de vie des identités, et la gestion déléguée des droits via des portails métiers.

1. Création d’un domaine d’authentification dédié

Un domaine Gravitee AM distinct a été provisionné pour isoler les flux d’authentification de l’application cible. Cette approche permet une gouvernance fiable des stratégies de sécurité et une meilleure traçabilité.

• Protocole : OAuth2 pour la délégation d’accès sécurisée.

• Scopes et claims : définis par ressource pour limiter la portée des jetons

• Clients applicatifs : configuration selon les typologies (SPA, backend, services machine-to-machine), avec des politiques d’accès différenciées (PKCE, client credentials, authorization code…).

2. Implémentation de la Multi-Factor Authentication (MFA)

Une stratégie MFA contextuelle a été activée pour renforcer la sécurité sans alourdir l’expérience utilisateur.

• Méthodes supportées :

◦ TOTP via applications d’authentification (Google Authenticator, Authy…).

◦ SMS OTP (en option).

• Déclenchement conditionnel : selon rôle, groupe métier ou contexte (device, IP, heure).

La configuration a été réalisée dans la section Authentication Flows du domaine, avec enchaînement des policies Gravitee (step-up authentication, conditional flow…).

3. Gestion centralisée des utilisateurs et des accès

L’ensemble des identités est géré via la console Gravitee AM, permettant une administration unifiée.

• Provisioning des utilisateurs : import manuel ou synchronisation avec source externe (LDAP, base de données).

• Rôles et permissions : attribués dynamiquement par groupe ou mapping d’attributs.

• Gestion MFA utilisateur : activation/désactivation au cas par cas.

• Audit : exploitation des logs Gravitee pour tracer les connexions, échecs d’authentification et usages de jetons.

4. Processus de révocation et de réinitialisation MFA

Un workflow de réinitialisation sécurisé a été mis en place pour gérer les cas de perte ou de changement de terminal.

Étapes opérateur via la console admin :

1. Accès au menu Settings > Users.

2. Recherche de l’utilisateur concerné.

3. Ouverture de l’onglet Multi-Factor Authentication.

4. Révocation du facteur actif.

5. Génération d’un nouveau cycle d’activation.

Ce mécanisme garantit la continuité d’accès tout en assurant la revue manuelle de chaque réinitialisation.

• Sécurité renforcée

La combinaison d’OAuth2 (avec scopes limités) et de la MFA contextuelle permet de réduire la surface d’attaque. En cas de compromission d’identifiants, les jetons d’accès restent protégés par une authentification secondaire obligatoire.

• Conformité et auditabilité

La solution respecte les standards de sécurité ISO 27001 et RGPD, et offre un audit trail complet des événements d’authentification, avec journaux exploitables pour les équipes sécurité (tentatives, succès, MFA, révocations…).

• Flexibilité et autonomie

Les équipes IT disposent d’un portail d’administration ergonomique, permettant le déploiement et l’ajustement rapide des policies (flows, MFA, conditions d’accès…) sans dépendance forte au développement. Cela facilite la gouvernance des accès dans un environnement en évolution.

• Publics concernés

◦ Équipes techniques & sécurité : pour l’intégration, la supervision des flows d’authentification et la gestion des accès.

◦ Utilisateurs finaux : qui bénéficient d’un parcours sécurisé, conforme aux exigences internes, sans complexité excessive.

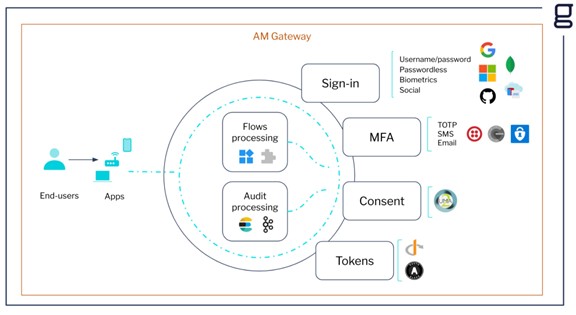

Le schéma ci-dessous, issu de la documentation officielle de Gravitee, illustre les principaux composants et le fonctionnement de la passerelle Gravitee AM Gateway. Celle-ci constitue le point central du processus d’authentification. Elle prend en charge divers mécanismes d’identification (mot de passe, login), la gestion des flows (enchaînements d’étapes personnalisables), l’audit des événements de sécurité, l’authentification multi-facteurs (MFA), le recueil du consentement utilisateur, ainsi que l’émission de tokens. Cette passerelle joue un rôle clé pour assurer un contrôle d’accès robuste, évolutif et conforme aux standards actuels tels qu’OAuth2 et OpenID Connect.

Sécuriser les accès aux systèmes critiques nécessite une compréhension des architectures, des enjeux métiers et des technologies IAM. Grâce à son expertise sur Gravitee AM, OAuth2, et la gouvernance des identités, We Are Beebay vous accompagne dans :

• La définition de votre stratégie IAM et API Security.

• L’implémentation de solutions de gestion des accès (MFA, SSO, provisioning).

• L’intégration sécurisée avec vos applications et APIs internes.

Notre approche combine expertise technique, agilité projet et conformité aux standards, pour faire de la sécurité un accélérateur de votre transformation digitale.